網絡是信息傳輸、接收、共享的平臺,通過網絡設備、通信介質等將終端設備聯系到一起,從而實現資源共享及信息協作。網絡安全測評是對網絡中網絡結構、功能配置、自身防護等方面的測評和分析,發現網絡中可能存在的安全功能缺陷、配置不安全等方面的問題。網絡安全測評主要測評內容包括網絡結構安全、網絡訪問控制、網絡安全審計、邊界完整性檢查、網絡入侵防范、惡意代碼防范、網絡設問控制、網絡安全審計、邊界完整性檢查、網絡入侵防范、惡意代碼防范、網絡設備防護等方面。

一、網絡安全測評方法

(一)網絡安全測評依據

網絡安全測評的主要依據是各類國家標準,與主機安全測評相類似,主要包括以下內容。

1、《GB 17859?1999 計算機信息系統安全等級保護劃分準則》是我國信息安全測評的基礎類標準之一,描述了計算機信息系統安全保護技術能力等級的劃分。

2、《GB/T 18336信息技術 安全技術 信息技術安全性評估準則》等同采用國際標準ISO/IEC 15408:2005(簡稱CC),是評估信息技術產品和系統安全特性的基礎標準。

3、《GB/T 22239?2008 信息安全 技術信息系統安全等級保護基本要求》(以下簡稱《基本要求》)和《GB/T 28448?2012 信息安全 技術信息系統安全等級保護測評要求》(以下簡稱《測評要求》):是國家信息安全等級保護管理制度中針對信息系統安全開展等級測評工作的重要依據。

(二)網絡安全測評對象及內容

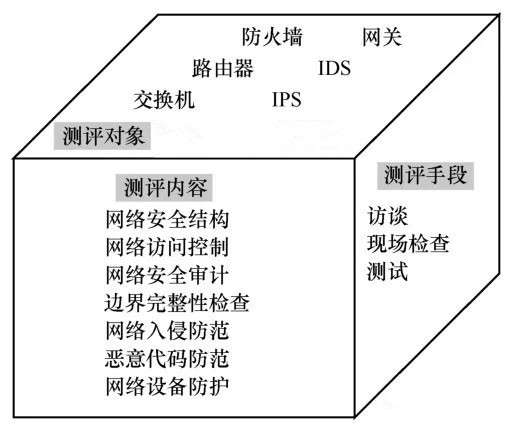

《基本要求》針對信息系統的不同安全等級對網絡安全提出了不同的基本要求。《測評要求》闡述了《基本要求》中各要求項的具體測評方法、步驟和判斷依據等,用來評定各級信息系統的安全保護措施是否符合《基本要求》。依據《測評要求》,測評過程需要針對網絡拓撲、路由器、防火墻、網關等測評對象,從網絡結構安全、網絡訪問控制、網絡入侵防范等方面分別進行測評,主要框架如圖1所示。

圖1 網絡安全測評框架

從測評對象角度來看,網絡安全測評應覆蓋網絡本身、網絡設備及相關的網絡安全機制,具體包括網絡拓撲、路由器、交換機、防火墻、入侵檢測系統(IDS)、入侵防御系統(IPS)、網關等。

從測評內容角度來看,網絡安全測評主要包括以下7個方面。

1、網絡結構安全。從網絡拓撲結構、網段劃分、帶寬分配、擁塞控制、業務承載能力等方面對網絡安全性進行測評。

2、網絡訪問控制。從網絡設備的訪問控制策略、技術手段等方面對網絡安全性進行測評。

3、網絡安全審計。從網絡審計策略、審計范圍、審計內容、審計記錄、審計日志保護等方面對網絡安全性進行測評。

4、邊界完整性檢查。從網絡內網、外網間連接的監控與管理能力等方面對邊界完整性進行測評。

5、網絡入侵防范。檢查對入侵事件的記錄情況,包括攻擊類型、攻擊時間、源 IP、攻擊目的等。

6、惡意代碼防范。檢查網絡中惡意代碼防范設備的使用、部署、更新等情況。

7、網絡設備防護。檢查網絡設備的訪問控制策略、身份鑒別、權限分離、數據保密、敏感信息保護等。

(三)網絡安全測評方式

與《主機安全測評》類似,網絡安全測評也包括訪談、現場檢查和測試3種方式。

1、訪談是指測評人員通過引導信息系統相關人員進行有目的(有針對性)的交流以理解、澄清或取得證據的過程。訪談作為安全測評的第一步,使測評人員快速地理解認識被測網絡。網絡安全訪談是針對網絡測評的內容,由測評人員對被測評網絡的網絡管理員、安全管理員、安全審計員等相關人員進行詢問交流,并根據收集的信息進行網絡安全合規性的分析判斷。

2、現場檢查是指測評人員通過對測評對象(如網絡拓撲圖、網絡設備、安全配置等)進行觀察、查驗、分析以理解、澄清或取得證據的過程。網絡安全現場檢查主要是基于訪談情況,依據檢查表單,對信息系統中網絡安全狀況進行現場檢查。主要包括2個方面:一是對所提供的網絡安全相關技術文檔進行檢查分析;二是依據網絡安全配置檢查要求,通過配置管理系統進行安全情況檢查與分析。

3、測試是指測評人員使用預定的方法/工具使測評對象(各類設備或安全配置)產生特定的結果,以將運行結果與預期的結果進行比對的過程。測試提供了高強度的網絡安全檢查,為驗證測評結果提供有效支撐。網絡安全測試需要測評人員根據被測網絡的實際情況,綜合采用各類測試工具、儀器和專用設備來展開實施。

(四)網絡安全測評工具

開展網絡安全測評的工具主要有以下類型。

1、網絡設備自身提供的工具。包括設備自身支持的命令、系統自帶的網絡診斷工具、網絡管理軟件等,用于協助測評人員對網絡結構、網絡隔離和訪問控制、網絡狀態等信息進行有效收集。

2、網絡診斷設備或工具軟件。包括網絡拓撲掃描工具、網絡抓包軟件、協議分析軟件、網絡診斷儀等,用于探測網絡結構、對網絡性能進行專業檢測或對網絡數據分組進行協議格式分析和內容分析。

3、設備配置核查工具。對網絡設備的安全策略配置情況進行自動檢查,包括網絡設備的鑒別機制、日志策略、審計策略、數據備份和更新策略等,使用工具代替人工記錄各類系統檢查命令的執行結果,并對結果進行分析。

4、網絡攻擊測試工具。提供用于針對網絡開展攻擊測試工作的工具包,可根據測試要求生成各類攻擊包或攻擊流量,測試網絡是否容易遭受拒絕服務等典型網絡攻擊。

二、網絡安全測評的實施

下面詳細介紹網絡結構安全、網絡訪問控制、網絡安全審計等7個方面的測評實施過程。網絡安全測評需要綜合采用訪談、檢查和測試的測評方式。其中,訪談通常是首先開展的工作。應在測評方與被測評方充分溝通的基礎上,確定訪談的計劃安排,包括訪談部門、訪談對象、訪談時間及訪談配合人員等。在網絡安全訪談過程中,測評方應確保所訪談的信息能滿足網絡安全測評的信息采集要求,如果有信息遺漏的情況,可以安排進行補充訪談,確保能獲取到所需要的信息。測評方應填寫資料接收單,并做好資料的安全保管。網絡安全訪談中的網絡情況調查至少應包括網絡的拓撲結構、網絡帶寬、網絡接入方式、主要網絡設備信息(品牌、型號、物理位置、IP地址、系統版本/補丁等)、網絡管理方式、網絡管理員等信息,并根據具體的網絡安全測評項進行擴充。

由于等級保護三級信息系統的重要性和廣泛代表性,這里以等級保護三級信息系統中的網絡安全要求為例,對測評實施過程進行描述。其他等級系統中的網絡可根據對應級別的基本要求,參照此內容進行調整,以滿足自身的安全測評需求。

如圖2所示,該網絡包含“辦公區”“財務區”“DMZ區”“服務器區”4個區域,其中, DMZ區直接與邊界防火墻相連,其他3個區域由三級交換機連接。服務器區域為被測網絡的重要網段,通過防火墻與其他區域進行隔離。

圖2 被測網絡拓撲結構示意

(一)網絡結構安全測評

針對網絡結構安全方面的測評工作主要有以下12個方面。

1、訪談網絡管理員,詢問關鍵網絡設備的業務處理能力是否滿足基本業務需求。包括詢問信息系統中的關鍵網絡設備的性能,如防火墻吞吐量、分組丟失率、最大并發連接數等性能參數;詢問目前信息系統的業務高峰網絡情況,如用戶訪問量、網絡上下行流量等參數;分析判斷網絡設備性能情況是否滿足業務需求。

2、訪談網絡管理員,詢問接入網絡及核心網絡的帶寬是否滿足基本業務需要。包括詢問接入網絡的拓撲結構及關鍵網絡設備的帶寬分配情況;詢問基本業務對帶寬的需求情況;分析判斷網絡帶寬是否滿足基本業務需求。

3、檢查網絡設計或驗收文檔,查看是否有滿足主要網絡設備業務處理能力需要的設計或描述。包括查看網絡設計或驗收文檔中是否有對網絡系統需要的業務處理能力進行了描述、說明;查看網絡設計或驗收文檔中是否記錄了主要網絡設備的性能參數,并判斷該網絡系統能否具備基本的業務能力。

4、檢查網絡設計或驗收文檔,查看是否有滿足接入網絡及核心網絡的帶寬業務高峰期的需要以及存不存在帶寬瓶頸等方面的設計或描述。包括查看網絡設計或驗收文檔中是否有對接入網絡和核心網絡的帶寬設計,是否有對業務高峰期網絡帶寬的預估,并結合現場情況判斷網絡系統是否能夠滿足業務高峰期時的需要;檢查文檔中是否有應對帶寬瓶頸等方面問題的設計、描述和解決方案。

5、檢查邊界和主要網絡設備的路由控制策略,查看是否建立安全的訪問路徑。包括查看路由控制設備(邊界網關、邊界防火墻、交換設備和認證隔離設備);以管理員身份登錄路由控制設備的管理界面查看路由控制策略,檢查是否設置了靜態路由;查看路由控制策略,是否把重要網段和不安全網段直接連接在一起,以及是否可以使重要網段之間連通。

6、檢查網絡拓撲結構圖,查看其與當前運行的實際網絡系統是否一致。包括使用網絡拓撲掃描工具得到當前網絡運行拓撲圖;通過人工觀察對該拓撲圖進行核查和調整;將該拓撲結構與設計文檔中原有的拓撲規劃結構進行比較;核對網絡拓撲結構設計中體現的信息系統安全思想,并與被測單位制定的安全策略相比較。

7、檢查網絡設計或驗收文檔,查看是否有根據各部門的工作職能、重要性和所涉及信息的重要程度等因素,劃分不同的子網或網段,并按照方便管理和控制的原則為各子網和網段分配地址段的設計和描述。包括查看網絡設計或驗收文檔中是否有對各子網和網段分配地址段的設計或描述;查看文檔中記錄的對網段進行劃分的依據(各部門的工作職能、重要性和所涉及信息的重要程度等因素);核查對網絡系統內各子網和網段的劃分是否與劃分依據相匹配,是否依照了方便管理和控制的原則進行網段劃分。

8、檢查邊界和主要網絡設備,查看重要網段是否采取了技術隔離手段與其他網段隔離。包括根據被測單位實際情況查看其使用的技術隔離設備(網閘、防火墻、應用網關、交換設備和認證隔離設備等);檢查網絡系統的重要網段和網絡邊界處是否部署技術隔離設備并啟用,如圖2所示,服務器區域作為重要網絡,使用了防火墻進行區域隔離;檢查技術隔離設備,查看是否設置了特別的過濾規則來保證重要網段與其他網段之間的通信得到嚴格過濾。

9、檢查邊界和主要網絡設備,查看是否配置對帶寬進行控制的策略,這些策略是否能夠保證在網絡發生擁堵的時候優先保護重要業務。包括根據被測單位實際情況查看其使用的帶寬控制設備(邊界網關、邊界防火墻、交換設備和認證隔離設備等);以管理員身份連接帶寬控制設備,查看是否配置了帶寬控制功能(如路由、交換設備中的QoS功能,專用的帶寬管理設備的配置策略等)。檢查配置的帶寬控制功能中是否設定了保護優先級和網絡帶寬限制;檢查重要網段中的服務器、終端設備是否處在帶寬控制設備的保護下;檢查配置的保護優先級是否與承擔業務的重要性相匹配。

10、測試業務終端與業務服務器之間的訪問路徑是否安全可控。包括任選若干不同網段的業務終端,使用命令行工具tracert追蹤由該終端到相應業務服務器的路由,確認業務終端與業務服務器之間存在訪問路徑;通過多次運行tracert工具的結果對比,確認終端與服務器之間的訪問路徑是否遵循安全控制策略,是否為固定的可控路徑。

11、測試重要網段的業務終端和服務器,驗證相應的網絡地址與數據鏈路地址綁定措施是否有效。包括選擇若干重要網段的業務終端或服務器,在命令行中使用“ipconfig/all”命令(Windows操作系統)或“ifconfig”命令(Linux操作系統),查看其網絡地址和數據鏈路地址,核查其是否與實現地址綁定的設備中記錄的相一致;修改某臺終端或服務器的網絡配置參數,修改其IP地址,然后嘗試連接網絡系統,觀察是否可以進行訪問;暫時斷開某臺終端或服務器與網絡的連接,使用一臺新的設備連入網絡,并配置為原設備的網絡參數(IP地址),然后嘗試連接網絡系統,觀察是否可以進行訪問;測試結束后需將進行測試的設備恢復到測試前的狀態。

12、測試網絡帶寬控制策略是否有效,測試在面對異常網絡狀況時系統的重要業務是否能夠受到保護。包括選擇不同網段的終端設備,使用帶寬測試工具,得到當前設備所在網段的帶寬,并與帶寬控制設備中的帶寬限制記錄相比較,觀察是否一致;在網絡系統外部使用網絡攻擊測試工具進行拒絕服務攻擊(如SYN Flood攻擊),并逐步提高攻擊強度,觀察系統內的重要業務是否會被優先保護。

(二)網絡訪問控制機制測評

針對網絡訪問控制機制方面的測評工作主要有以下7個方面。

1、訪談網絡管理員,詢問網絡訪問控制的措施有哪些,詢問網絡訪問控制設備具備哪些訪問控制功能。包括詢問目前網絡訪問控制策略及實施方案,比如靜態路由配置、IP地址與MAC地址綁定等;詢問目前網絡中是否存在防火墻、應用網關等訪問控制設備;詢問現有訪問控制設備中具備哪些訪問控制功能,如遠程連接限制功能、應用層協議控制功能等。

2.檢查邊界網絡設備的訪問控制策略,查看其是否根據會話狀態信息對數據流進行控制,控制粒度是否為端口級。包括檢查防火墻是否開啟了數據流控制策略,檢查防火墻是否根據會話信息中源地址、目的地址、源端口號、目的端口號、會話主機名、協議類型等設置了數據流控制策略;檢查邊界網絡設備,查看其是否對進出網絡的信息內容進行過濾,實現對應用層HTTP、FTP、TELNET、SMTP、POP3等協議命令級的控制。

3、檢查邊界網絡設備,查看是否能設置會話處于非活躍的時間或會話結束后自動終止網絡連接;查看是否能設置網絡最大流量數及網絡連接數。包括檢查被測網絡防火墻是否對會話處于非活躍的時間或會話結束后自動終止網絡連接的功能進行啟用,如沒有啟動則不符合檢查要求;登錄被測網絡防火墻,在修改帶寬通道中查看用戶帶寬、連接數限制配置等,如果被測網絡僅對用戶帶寬做了限制,并未對整體帶寬及網絡連接數進行限制,則不符合檢查要求。

4、檢查邊界和主要網絡設備地址綁定配置,查看重要網段是否采取了地址綁定的措施。包括根據被測單位實際情況查看其使用的實現地址綁定的設備(防火墻、路由設備、應用網關、交換設備和認證隔離設備等);以管理員身份登錄相關設備,查看是否配置了對IP地址和MAC地址的綁定;查看已綁定的地址中是否將重要網段中的服務器、終端全部包含在內。

5、檢查邊界網絡設備的撥號用戶列表,查看其是否對具有撥號訪問權限的用戶數量進行限制。主要包括防火墻、網絡認證隔離設備、網閘和交換機等類型的設備。以管理員身份登錄邊界網絡設備,查看是否配置了正確的撥號訪問控制列表,查看是否配置了撥號訪問權限的用戶數量限制。

6、測試邊界網絡設備,可通過試圖訪問未授權的資源,驗證訪問控制措施對未授權的訪問行為的控制是否有效,控制粒度是否為單個用戶。包括使用外網未授權的用戶對系統內網終端進行通信,以未授權的用戶身份向內網發送ICMP請求,查看防火墻是否對其進行阻止。

7、對網絡訪問控制措施進行滲透測試,可通過采用多種滲透測試技術驗證網絡訪問控制措施是否不存在漏洞。如使用http隧道測試工具,從外網對內網進行測試,查看防火墻是否能夠發現、阻止該滲透行為。

(三)網絡安全審計機制測評

針對網絡安全審計機制方面的測評工作主要有以下4個方面。

1、檢查邊界和主要網絡設備的安全審計策略,查看是否包含網絡系統中的網絡設備運行狀況、網絡流量、用戶行為等。包括以管理員身份登錄被測網絡防火墻,查看防火墻的運行狀況(包括CPU使用率、內存使用率、當前會話數、最大連接數和接口速率等信息);以管理員身份登錄被測網絡防火墻,查看防火墻的網絡流量記錄情況(接口速率、收發分組數等),確認防火墻記錄了各個接口網絡流量相關信息;以管理員身份登錄被測網絡防火墻,查看操作防火墻時的各種行為及這些操作發生的時間,確認可以從防火墻日志中查詢相關操作記錄。

2、檢查邊界和網絡設備,查看事件審計記錄是否包含事件的日期、時間、用戶、事件類型和事件成功情況,以及其他與審計相關的信息。包括以管理員身份進入審計系統管理界面,查看審計記錄。如果審計記錄含有記錄時間、用戶、事件類型和事件結果等信息,則符合檢查要求。

3、檢查邊界和主要網絡設備,查看是否為授權用戶瀏覽和分析審計數據提供專門的審計工具,并能根據需要生成審計報表。包括以管理員身份進入審計系統管理界面,查看是否為管理員提供了瀏覽和查詢工具(如對審計記錄進行分類、排序、查詢、統計、分析和組合查詢等功能),用以查看該防火墻審計系統記錄的各種事件,如“入侵攻擊事件”和“郵件過濾事件”等;以管理員身份進入審計系統管理界面,查看是否具有對審計數據進行綜合統計分析并生成審計報表的功能。

4、測試邊界和網絡設備,可通過以某個非審計用戶試圖刪除、修改或覆蓋審計記錄,驗證安全審計的保護情況與要求是否一致。包括以非審計用戶身份登錄網絡設備;嘗試刪除系統的審計日志記錄,查看系統是否對其進行阻止;嘗試修改系統的審計日志記錄,查看系統是否對其進行阻止;嘗試覆蓋系統的審計日志記錄,查看系統是否對其進行阻止。

(四)邊界完整性機制測評

針對邊界完整性機制方面的測評工作主要有以下3個方面。

1、檢查邊界完整性檢查設備,查看是否設置了對非法連接到內網和非法連接到外網的行為進行監控并有效阻斷的配置。以微軟Forefront TMG2010為例,使用授權用戶登錄防火墻后,檢查設備的網絡行為是否被監控,如圖3所示,“WIN-EL00JP64T87”正處于監視之中,該服務器已創建了安全網絡地址轉換Security NAT和網頁代理Web Proxy 2個會話,后者是訪問互聯網的會話記錄,符合檢查要求。

圖3 邊界完整性監控

2、測試邊界完整性檢查設備,測試是否能夠及時發現非法外聯的設備,是否能確定出非法外聯設備的位置,并對其進行有效阻斷。

3、測試邊界完整性檢查設備,測試是否能夠對非授權設備私自接入內部網絡的行為進行檢查,并準確定出位置,對其進行有效阻斷。

(五)網絡入侵防范機制測評

針對網絡入侵防范機制方面的測評工作主要有以下4個方面。

1、檢查網絡入侵防范設備,查看是否能檢測以下攻擊行為:端口掃描、強力攻擊、木馬后門攻擊、拒絕服務攻擊、緩沖區溢出攻擊、IP碎片攻擊、網絡蠕蟲攻擊等。目前,很多防火墻都具備了成熟的入侵檢測功能,所以只需通過防火墻的入侵檢測配置頁面檢查即可。以管理員身份登錄被測網絡防火墻,進入防火墻攻擊防范配置界面,查看防火墻能夠防范的網絡攻擊類型,與上述要求進行比對。

2、檢查網絡入侵防范設備,查看入侵事件記錄中是否包括入侵的源 IP、攻擊的類型、攻擊的目的、攻擊的時間等。

3、檢查網絡入侵防范設備的規則庫版本,查看其規則庫是否及時更新。

4、測試網絡入侵防范設備,驗證其檢測策略和報警策略是否有效。通過模擬常見的掃描類攻擊,探測目標設備端口的工作狀態,檢查網絡入侵防范設備的響應情況。

(六)惡意代碼防范機制測評

針對惡意代碼防范機制方面的測評工作主要有以下4個方面。

1、檢查設計/驗收文檔,查看在網絡邊界及核心業務網段處是否部署了惡意代碼防范措施(如防病毒網關),惡意代碼防范產品是否有實時更新的功能描述。

2、檢查惡意代碼防范產品,查看是否為正規廠商生產,運行是否正常,惡意代碼庫是否為最新版本。

3、檢查惡意代碼防范產品的運行日志,查看是否持續運行。

4、檢查惡意代碼防范產品的配置策略,查看是否支持惡意代碼防范的統一管理。

(七)網絡設備防護機制測評

針對網絡設備防護機制方面的測評工作主要有以下10個方面。

1、檢查邊界和主要網絡設備的防護策略,查看是否配置了登錄用戶身份鑒別功能。打開網絡設備管理員登錄界面,如果設置了登錄用戶身份鑒別功能,則會提示要求輸入用戶名密碼或其他認證憑據,分別用錯誤和正確的方式進行登錄,確認設備能否正確判別。

2、檢查邊界和主要網絡設備的防護策略,查看是否對網絡設備的登錄地址進行了限制。如以管理員身份登錄防火墻管理界面,在登錄地址限制中檢查是否有設置允許登錄的 MAC地址(或IP地址)。

3、檢查邊界和主要網絡設備的賬戶列表,查看用戶標識是否唯一。

4、檢查邊界和主要網絡設備,查看是否對同一用戶選擇2種或2種以上組合的鑒別技術來進行身份鑒別。

5、檢查邊界和主要網絡設備的防護策略,查看其口令設置是否有復雜度和定期修改要求。

6、檢查邊界和主要網絡設備,查看是否配置了鑒別失敗處理功能,包括結束會話、限制非法登錄次數、登錄連接超時自動退出等。

7、檢查邊界和主要網絡設備,查看是否配置了對設備遠程管理所產生的鑒別信息進行保護的功能。可通過遠程管理登錄是否采用加密通信進行驗證,如果使用了加密通信(如https協議),則為其實施了信息保護。

8、檢查邊界和主要網絡設備的管理設置,查看是否實現了設備特權用戶的權限分離。

9、測試邊界和主要網絡設備的安全設置,驗證鑒別失敗處理措施是否有效。包括嘗試用錯誤的用戶名和密碼進行登錄,檢查驗證鑒別失敗處理措施的有效性;嘗試多次非法的登錄行為,查看設備的動作,以驗證是否對非法登錄次數進行了限制;嘗試使用任意地址登錄,觀察設備的動作,以驗證是否對管理員登錄地址進行了限制;嘗試長時間連接無任何操作,觀察設備的動作,以驗證是否設置了網絡登錄連接超時的自動退出策略;對邊界和主要網絡設備進行滲透測試,通過使用各種滲透測試技術(如口令猜解等),驗證設備防護能力是否符合要求。

10、測試網絡設備是否存在安全漏洞和隱患。可使用Nmap等掃描工具對網絡設備進行信息采集;使用Nessus漏洞掃描器對網絡設備進行掃描,探測設備的漏洞情況;對網絡設備進行口令猜解,如采用Medusa對網絡設備telnet密碼進行暴力破解;針對不同網絡設備漏洞進行漏洞利用測試,驗證設備是否存在已知的嚴重安全漏洞。

三、結語

本文介紹了網絡安全測評的內容、方法和實施過程,并重點參照等級保護三級信息系統的網絡安全測評要求,針對網絡中主要網絡設備和安全機制,從網絡安全結構、網絡訪問控制、網絡安全審計、邊界完整性檢查、網絡入侵防范、惡意代碼防范、網絡設備防護等方面介紹了網絡安全測評的具體工作。

在具體實施測評工作時,應根據實際業務網絡的涵蓋范圍進行調整,本文的測評方法與實施指導僅供參考。